2022年07月21日

2021年國家互聯(lián)網(wǎng)應(yīng)急中心發(fā)布的《2020年我國互聯(lián)網(wǎng)網(wǎng)絡(luò)安全態(tài)勢綜述》提到:2020年,我國境內(nèi)被篡改的網(wǎng)站約10萬個,特別是全球抗擊疫情的同時,境外黑客組織有組織、有目的的網(wǎng)絡(luò)攻擊形勢愈加明顯 [1]。

得益于近三十年的信息化建設(shè),高校內(nèi)網(wǎng)積累了大量的信息化資產(chǎn),其中各類網(wǎng)站是信息化服務(wù)的重要基礎(chǔ)。相對于其他企事業(yè)單位,高校網(wǎng)站數(shù)量眾多,構(gòu)成復(fù)雜,應(yīng)用功能種類豐富,大體分為以下四類:

1、互聯(lián)網(wǎng)訪問量較大的WWW學(xué)校主頁和招生網(wǎng)等宣傳咨詢類網(wǎng)站,這類網(wǎng)站具有一定社會影響力和權(quán)威性,且作為edu.cn類型的域名搜索權(quán)重較高[2],是黑客關(guān)注的重點。

2、為全校師生提供信息化服務(wù)的一站式、統(tǒng)一建設(shè)網(wǎng)站群、OA、選課教務(wù)系統(tǒng)、學(xué)生管理系統(tǒng)、檔案系統(tǒng)等網(wǎng)站,這類網(wǎng)站是師生學(xué)習(xí)工作的重要平臺,且保存有大量重要數(shù)據(jù)和敏感信息,是各個高校網(wǎng)站防護的重點。

3、各個學(xué)院、中心、實驗室、科研會議注冊等自建網(wǎng)站,甚至掛靠在學(xué)校的各種協(xié)會主頁,這部分校內(nèi)網(wǎng)站規(guī)模小且分散,有個別網(wǎng)站管理方為了節(jié)約開發(fā)成本,從建設(shè)立項、開發(fā)、測試到上線都沒有嚴(yán)格的安全管控,導(dǎo)致網(wǎng)站安全管理和防護能力差,有時還會出現(xiàn)長時間無人管理運維的“僵尸網(wǎng)站”。部分校內(nèi)機構(gòu)為“省事”,還會在未備案的情況下,在校外上線“雙非網(wǎng)站”[3]。這部分是校園網(wǎng)安全管理的“痛點”。

4、校內(nèi)用于師生教學(xué)科研的私有云、超算等算力資源平臺上運行著大量虛擬化主機,常見的校內(nèi)虛擬機和云桌面申報—審批管理機制并不能很好地約束使用者,運維中經(jīng)常發(fā)現(xiàn)將虛擬服務(wù)器另作“他用”的行為。由于個別用戶信息安全防護意識淡薄,主機存在黑客入侵、感染病毒的風(fēng)險。這部分網(wǎng)站和主機為高校信息化部門網(wǎng)站安全管理工作帶來挑戰(zhàn),是網(wǎng)絡(luò)安全管理的難點。

網(wǎng)站安全問題

網(wǎng)站服務(wù)由客戶端瀏覽器和服務(wù)器端程序組成,客戶端通過HTTP/HTTPS協(xié)議來完成與服務(wù)器端的信息交互。因此,網(wǎng)站安全問題可以大體分為以下三種:

1、客戶端安全問題:包括瀏覽器漏洞、跨站腳本攻擊(XSS)、跨站點請求偽造(CSRF)、點擊劫持(ClickJacking)等[4]。主流瀏覽器都有一些防止XSS攻擊的方法和技術(shù),輸入檢查和輸出控制、字符轉(zhuǎn)義等也是網(wǎng)站安全設(shè)計的常見手段。

2、傳輸安全問題:包括在客戶端和服務(wù)器端之間傳輸時,很容易遭到竊聽和篡改,破壞信息的私密性和完整性。通過TLS(SSL)加密傳輸是解決這一問題的常見手段。

3、服務(wù)器端安全問題:針對Web服務(wù)器的攻擊方法數(shù)量眾多,常見的有DDOS、注入和文件上傳漏洞、Webshell網(wǎng)站后門漏洞等。具有一定權(quán)威性的全球性安全組織OWASP(Open Web Application Security Project)開放式Web應(yīng)用程序安全項目在2017年提出的權(quán)威的“10項最嚴(yán)重的Web應(yīng)用程序安全風(fēng)險列表”,總結(jié)了Web應(yīng)用程序最可能、最常見、最危險的十大漏洞[5],見表1。

表1 OWASP十大漏洞(2017)

2017年版《OWASP Top 10》 |

A1∶2017-注入 |

A2∶2017-失效的身份認(rèn)證 |

A3∶2017-敏感信息泄漏 |

A4∶2017-XML外部實體(XXE)【新】 |

A5∶2017-失效的訪問控制【合并】 |

A6∶2017-安全配置錯誤 |

A7∶2017-跨站腳本(XSS) |

A8∶2017-不安全的反序列化【新,來自于社區(qū)】 |

A9∶2017-使用含有已知漏洞的組件 |

A10∶2017-不足的日志記錄和監(jiān)控【新,來自于社區(qū)】 |

World Wide Web萬維網(wǎng)已經(jīng)誕生三十年,網(wǎng)站安全問題伴隨著Web技術(shù)的發(fā)展,也在演進和變化。信息安全的“木桶原理”指出系統(tǒng)的安全水平由安全性最低的部分決定,任何安全缺陷都會對系統(tǒng)構(gòu)成威脅[6]。校園網(wǎng)作為一個整體,任何單項或者局部的安全隱患都會給整體網(wǎng)絡(luò)帶來安全威脅。高校網(wǎng)站安全建設(shè)作為系統(tǒng)工程,需要對校園網(wǎng)整體安全環(huán)境進行統(tǒng)一規(guī)劃建設(shè),并要根據(jù)內(nèi)外情況變化做好調(diào)整和應(yīng)對。

為了應(yīng)對層出不窮的安全漏洞和攻擊,信息化部門從管理體制和技術(shù)保障兩方面著手,通過開辦審核、上線前安全檢測、建立網(wǎng)站安全保護工作機制、落實網(wǎng)絡(luò)安全責(zé)任制、加強網(wǎng)站安全監(jiān)測和應(yīng)急處置等一系列安全管理和技術(shù)手段,構(gòu)建網(wǎng)絡(luò)安全防護體系[7]。

網(wǎng)絡(luò)安全防護體系從軟硬件構(gòu)成上來說,一般包括邊界防火墻(阻斷外界用戶對校內(nèi)設(shè)備的掃描和探測)、漏洞掃描防護或遠程安全評估(網(wǎng)站上線前的安全檢查)、態(tài)勢感知、日志審計、暴力破解防護(防護口令暴力破解)、入侵防御系統(tǒng)IPS和Web應(yīng)用防護系統(tǒng)WAF等。

可以說,傳統(tǒng)網(wǎng)站安全管理手段較多關(guān)注上線前網(wǎng)站的漏洞發(fā)現(xiàn)和整改,以及上線后發(fā)生安全事件時的處置[8]。做的大部分是事前預(yù)防和事后補救恢復(fù)的工作,缺乏主動發(fā)現(xiàn)和整理內(nèi)網(wǎng)運行的網(wǎng)站類信息資產(chǎn),在緊急事件發(fā)生時缺少敏捷的響應(yīng)手段,應(yīng)急處置能力不足。

信息資產(chǎn)安全治理平臺的構(gòu)建

為了提高網(wǎng)站安全管理能力,在高校內(nèi)網(wǎng)搭建部署信息資產(chǎn)安全治理平臺,對校內(nèi)信息資產(chǎn)做到主動發(fā)現(xiàn)識別、形成完備的網(wǎng)站及業(yè)務(wù)系統(tǒng)備案制度,做好網(wǎng)站及業(yè)務(wù)系統(tǒng)的全生命周期管理,更好地監(jiān)控校內(nèi)網(wǎng)站運行狀態(tài),包含安全性、合規(guī)性、可用性等。

業(yè)務(wù)邏輯

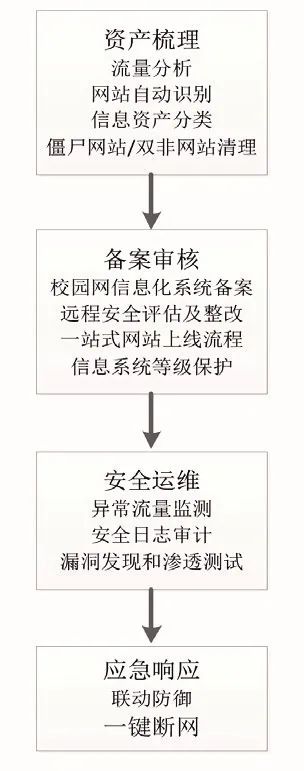

具體業(yè)務(wù)邏輯如圖1所示。分析整理清楚內(nèi)網(wǎng)信息系統(tǒng)數(shù)量是網(wǎng)站安全管理的基礎(chǔ)。通過在網(wǎng)絡(luò)出口旁路部署自學(xué)習(xí)引擎,在IPv4和IPv6網(wǎng)絡(luò)環(huán)境下對鏡像流量內(nèi)各類協(xié)議,特別是HTTP和HTTPS協(xié)議訪問進行分析,自動發(fā)現(xiàn)提供Web服務(wù)的網(wǎng)站以及提供其他端口服務(wù)的信息系統(tǒng)。

圖1 信息資產(chǎn)治理平臺業(yè)務(wù)邏輯

將信息系統(tǒng)納入治理平臺后,通過對網(wǎng)站監(jiān)測和分析,一旦發(fā)現(xiàn)Webshell、網(wǎng)頁篡改、網(wǎng)頁敏感詞、網(wǎng)頁暗鏈、Web漏洞和系統(tǒng)漏洞多種安全威脅,就要及時發(fā)出郵件通知并關(guān)停網(wǎng)站域名解析和對外網(wǎng)服務(wù)。同時制定防護策略,對SQL注入、跨站腳本攻擊(XSS)、跨站點請求偽造(CSRF)、頁面盜鏈、爬蟲、流量攻擊等常見攻擊行為進行防護,并支持WAF防火墻聯(lián)動處置。發(fā)現(xiàn)內(nèi)網(wǎng)面臨網(wǎng)絡(luò)安全威脅時,協(xié)同防護設(shè)備進行自動阻斷,或人工驗證后的手工阻斷,進行以下處置:

1.根據(jù)不同的安全事件,進行應(yīng)用訪問阻斷功能;

2.設(shè)置策略,進行自動阻斷或人工驗證后阻斷;

3.通過設(shè)置策略,阻斷整個 Web 應(yīng)用或只阻斷發(fā)生問題的頁面。

部署和阻斷原理

利用部署在校園骨干網(wǎng)的治理平臺,對校內(nèi)網(wǎng)站的運行狀態(tài)實時監(jiān)控,根據(jù)風(fēng)險等級及時控制WAF設(shè)備聯(lián)動阻斷危險訪問。

聯(lián)動阻斷分為兩類:

第一類為串聯(lián)部署,通過治理平臺下發(fā)指令給WAF,經(jīng)過WAF的資產(chǎn)相關(guān)的通訊數(shù)據(jù)就會被阻斷。串聯(lián)部署中的WAF主要依靠匹配IP或URL,進行包攔截。此種方式更加簡單高效。

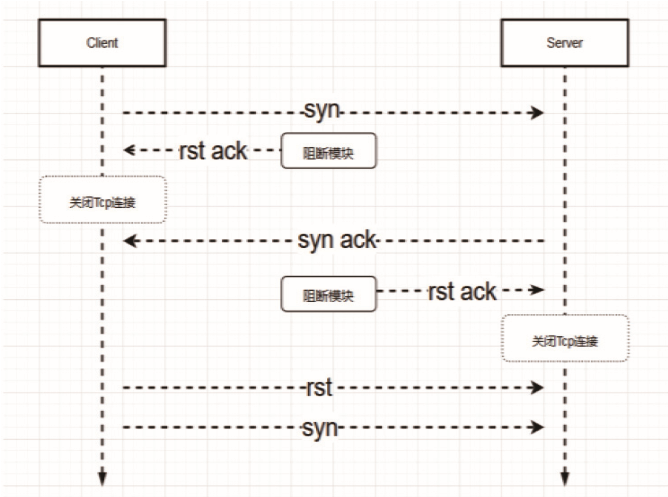

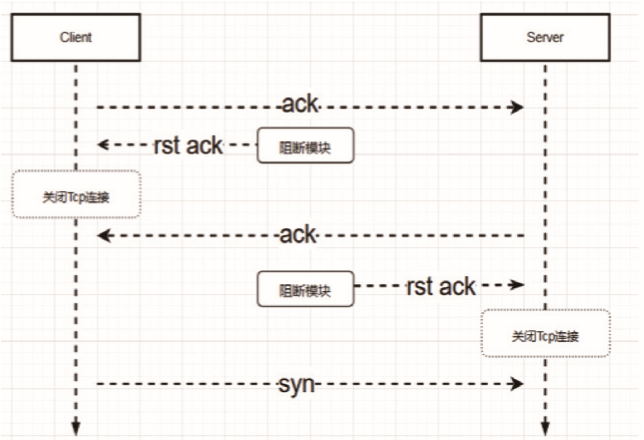

第二類旁路部署對網(wǎng)絡(luò)影響最小,對服務(wù)端及客戶端會話進行雙向重置阻止服務(wù)器和客戶端數(shù)據(jù)的傳輸。根據(jù)TCP通訊原理,服務(wù)方和客戶端消息傳遞有嚴(yán)格的時序限制,如果要達到阻斷效果,必須在下一包確認(rèn)包到達之前對TCP連接進行重置操作,否則等數(shù)據(jù)傳輸完成后再收到阻斷包就無法達到重置TCP連接目的。

1. TCP三次握手時阻斷(如圖2)。

圖2 TCP建立連接時阻斷

2. 數(shù)據(jù)傳輸中的阻斷(如圖3)。

圖3 TCP建立連接后阻斷

實踐效果

通過部署信息資產(chǎn)治理平臺和WAF聯(lián)動配置后,近3個月內(nèi),內(nèi)網(wǎng)共發(fā)現(xiàn)信息資產(chǎn)200余個,共檢測到30%的資產(chǎn)有攻擊記錄,主要是面向互聯(lián)網(wǎng)開放的網(wǎng)站和信息系統(tǒng)。其中站群系統(tǒng)遭到69萬余次攻擊,嚴(yán)重級別攻擊約占20%。從嚴(yán)重級別攻擊類型上看,SQL注入類攻擊占到整體攻擊數(shù)量的90%,XSS跨站腳本和Webshell網(wǎng)站后門漏洞利用等占到5%左右。WAF設(shè)備對各類攻擊進行了有效的阻斷。

根據(jù)平臺提供的情報,管理員對業(yè)務(wù)系統(tǒng)采取了一系列措施,對Web業(yè)務(wù)系統(tǒng)進行了安全加固,其中包括:使用參數(shù)化語句,加強對用戶輸入的SQL相關(guān)語句及敏感字符進行驗證;加強對用戶輸入?yún)?shù)的校驗,避免直接使用前端傳輸?shù)膮?shù)拼接語句;加強對業(yè)務(wù)系統(tǒng)的文件上傳管理以及排查當(dāng)前系統(tǒng)是否已經(jīng)被植入Webshell;加強對用戶輸入的參數(shù)進行校驗,過濾掉可被執(zhí)行的系統(tǒng)命令相關(guān)語句,防止命令執(zhí)行造成危害;并對服務(wù)器進行定期升級,更新安全補丁等。

信息資產(chǎn)治理可有效解決校內(nèi)網(wǎng)站眾多不易整體管控的問題,將學(xué)校的信息資產(chǎn)安全動態(tài)實時掌控,及時發(fā)現(xiàn)安全漏洞,實現(xiàn)精細化的問題資產(chǎn)處置,增強了應(yīng)急響應(yīng)的能力,可以有效應(yīng)對層出不窮的網(wǎng)絡(luò)攻擊,全面加強高校網(wǎng)站安全保護能力。