2018年10月18日

一、勒索病毒表現(xiàn)出五大新特點

通過對勒索病毒的長期監(jiān)測與跟蹤分析,發(fā)現(xiàn)2018年上半年勒索病毒的攻擊目標(biāo)、傳播方式、技術(shù)門檻、新家族/變種、贖金支付方式等方面均呈現(xiàn)出新的特點:

1. Windows服務(wù)器成重災(zāi)區(qū),中小企業(yè)受災(zāi)嚴(yán)重

從2017年下半年開始,勒索病毒的攻擊目標(biāo)逐漸從個人用戶轉(zhuǎn)向服務(wù)器及企業(yè)用戶,由于這部分電腦的文件被加密后可能會導(dǎo)致企業(yè)服務(wù)中斷或正常經(jīng)營受影響,數(shù)據(jù)資產(chǎn)價值要遠(yuǎn)高于個人用戶,因此主動支付贖金的意愿較高。從感染量來說這部分可能并不高,但造成的損失和影響范圍卻遠(yuǎn)高于個人用戶。年初國內(nèi)2家醫(yī)院連遭比特幣勒索,所有數(shù)據(jù)文件被強(qiáng)行加密,導(dǎo)致系統(tǒng)癱瘓,患者一度無法正常就醫(yī)。

中小企業(yè)由于在安全方面投入不足,缺乏專業(yè)的安全運維,漏洞修補(bǔ)不及時,一直以來都是黑客攻擊的重災(zāi)區(qū)。同時由于文件被加密后嚴(yán)重影響到正常的服務(wù)或經(jīng)營,只能被迫支付贖金,這也進(jìn)一步助長了勒索病毒對Windows服務(wù)器和中小企業(yè)的攻擊,同時也開始出現(xiàn)一些針對特定目標(biāo)的精準(zhǔn)勒索。

2. 通過RDP弱口令暴力破解服務(wù)器密碼人工投毒成為主流傳播方式

勒索病毒之前的傳播手段主要以釣魚郵件、網(wǎng)頁掛馬、漏洞利用為主,例如Locky在高峰時期僅一家企業(yè)郵箱一天之內(nèi)就遭受到上千萬封勒索釣魚郵件攻擊。然而,從2016年下半年開始,隨著Crysis/XTBL的出現(xiàn),通過RDP弱口令暴力破解服務(wù)器密碼人工投毒(常伴隨共享文件夾感染)逐漸成為主角。到了2018年,幾個影響力最大的勒索病毒幾乎全都采用這種方式進(jìn)行傳播,這其中以GlobeImposter、Crysis為代表,感染用戶數(shù)量最多,破壞性最強(qiáng)。

3. 新家族不斷增多,變種更新頻繁

從Locky、Cerber、WannaCry、NotPetya、GlobeImposter、Crysis、Satan等到后來的GandCrab、MindLost、Blackrouter、Avcrypt、Scarab、Paradise乃至XiaoBa、麒麟2.1等國產(chǎn)化勒索病毒,勒索病毒陣營不斷壯大的同時變種也不斷增多。典型的如“后起之秀“GandCrab,從2018年1月份被發(fā)現(xiàn)至今,半年不到的時間已經(jīng)經(jīng)歷了4個大版本的更新。

4. 受害者支付贖金的方式多樣化

除比特幣外,門羅幣、以太幣逐漸被接受用于支付贖金(上海某公立醫(yī)院系統(tǒng)被黑,黑客勒索價值2億元以太幣),GandCrab則盯上了更加小眾的DASH幣(達(dá)世幣,匿名性更高)。年初國外網(wǎng)絡(luò)安全機(jī)構(gòu)近日截獲一組名為MindLost的新型勒索病毒,和以往的勒索病毒最大不同在于,MindLost不再要求“中招”用戶使用比特幣等數(shù)字貨幣支付贖金,而是要求受害者使用信用卡或借記卡支付贖金,以此來套取銀行卡信息,進(jìn)而將此信息出售給不法分子牟取更大利益。通過QQ等聊天工具傳播的國產(chǎn)勒索病毒"麒麟2.1"則更是支持支付寶掃碼轉(zhuǎn)賬。

5. 病毒制作和傳播門檻不斷降低

RDP 暴力破解是目前的主要傳播方式,而且這種方式呈現(xiàn)流水化作業(yè)方式,爆破方和最終的病毒投放者可能是不同的團(tuán)伙,后者可在黑產(chǎn)地下市場購買所謂的肉雞進(jìn)行勒索攻擊。病毒制作也無需投放者親自開發(fā),黑產(chǎn)地下市場同樣可購買專業(yè)的病毒制作工具,簡單填寫有幾個參數(shù)就可生成新款的病毒程序,這更加降低了勒索病毒的技術(shù)門檻。

漏洞利用方面,大多借助成熟的利用工具進(jìn)行攻擊。比如2017年5.12日Wannacry爆發(fā),“永恒之藍(lán)”利用公開化,便出現(xiàn)了一系列利用“永恒之藍(lán)”傳播的勒索病毒、挖礦等惡意程序。還有RIG、GrandSoft等漏洞利用工具包、Flash 0day (CVE-2018-4878)、JBOSS反序列化漏洞(CVE-2017-12149)、JBOSS默認(rèn)配置漏洞(CVE-2010-0738)、Weblogic WLS 組件漏洞(CVE-2017-10271)、PUT任意上傳文件漏洞、Tomcat Web管理后臺弱口令爆破等也被廣泛利用。主攻Windows服務(wù)器的Satan勒索病毒的開發(fā)者甚至允許用戶通過網(wǎng)站生成自己的Satan變種,并且提供CHM和帶宏腳本W(wǎng)ord文檔的下載器生成腳本。AutoIt等腳本語言甚至采用一些正常的文件、磁盤加密軟件用于勒索,勒索病毒從制作到傳播的技術(shù)門檻不斷降低。

二、最為活躍的四大勒索病毒家族

Globelmposter、Crysis、GandCrab、Satan是2018年上半年最為活躍的四大勒索病毒家族,傳播量占到上半年勒索病毒傳播總量的90%以上。

其中,GandCrab是2018年出現(xiàn)的新星,截至目前已經(jīng)迅速迭代至4.1版本;Satan在半年時間內(nèi)則更新了3大版本;期間更有國內(nèi)外各種新型勒索病毒不斷出現(xiàn),比如肆虐北美的Samsam,以及2017年開始攻擊韓國的Magniber 2018年上半年也開始進(jìn)入我國,給網(wǎng)絡(luò)安全及網(wǎng)絡(luò)基礎(chǔ)設(shè)施造成了嚴(yán)重的危害,波及人們?nèi)粘I畹姆椒矫婷妗?/span>

1. Globelmposter

Globelmposter家族在2017年5月份被首次發(fā)現(xiàn),后陸續(xù)發(fā)現(xiàn).freeman、.panda、.reserve、.true+、.walker、.gotham、.techno、.chak等多個變種。

今年春節(jié)剛過,國內(nèi)2家醫(yī)院先后被Globelmposter勒索病毒(.true變種)大規(guī)模攻擊,要求6個小時內(nèi)支付1個比特幣,造成醫(yī)院系統(tǒng)癱瘓,大批患者滯留、無法正常就醫(yī)。

2. Crysis

2016年2月,惡意軟件Crysis開始加入勒索功能,并于8月份被發(fā)現(xiàn)用于攻擊澳大利亞和新西蘭的企業(yè)。10月出現(xiàn)的XTBL變種則明確通過RDP暴力破解進(jìn)行傳播,中國境內(nèi)有部分個人和企業(yè)開始受到攻擊。Crysis后續(xù)不斷發(fā)現(xiàn)有.dharma、.arena、.java、.arrow、.bip等變種在國內(nèi)傳播。

GlobeImposter和Crysis傳播方式比較相似,根據(jù)我們對受害用戶的分析發(fā)現(xiàn)主要是下面幾種情況導(dǎo)致:第一大類為RDP爆破的方式,黑客遠(yuǎn)程登錄用戶計算機(jī)手動卸載或利用黑客工具關(guān)閉殺毒軟件后人工投毒;其次則是由于文件共享的原因被加密,這類用戶一般本機(jī)并沒有感染病毒,而是局域網(wǎng)內(nèi)其它機(jī)器染毒,造成這臺機(jī)器共享出去的文件被加密。還有就是黑客一旦通過服務(wù)器登錄進(jìn)入內(nèi)網(wǎng)后,會采用包括RDP爆破、Mimikatz滲透等方式進(jìn)行內(nèi)網(wǎng)橫向移動,因此往往這種勒索病毒在同一個受害用戶內(nèi)部有多臺機(jī)器被同時感染。正是上述原因使得GlobeImposter和Crysis成為感染量最多的勒索病毒。截至目前我們接到的用戶反饋幾乎全都是這種感染,這說明,繼RDP暴力破解的傳播方式在2017年成為主流后,2018年上半年仍是以此種方式為主。此外,釣魚郵件、破解軟件及偽裝成正常程序誘導(dǎo)用戶點擊等也是其傳播的渠道,不過量相對較少。Crysis和GlobeImposter勒索病毒的不同變種會有不同的聯(lián)系郵箱,這意味著不同變種背后可能有不同的團(tuán)隊在傳播。

3. GandCrab

GandCrab勒索病毒最早發(fā)現(xiàn)于2018年1月份,短短半年時間歷經(jīng)4大版本更新,7.1號出現(xiàn)的最新版本會將文件加密為.KRAB后綴(國內(nèi)已有傳播),跟之前版本一樣要求受害者通過TOR付款網(wǎng)站獲取贖金金額:價值約1200-1600美金的比特幣/達(dá)世幣。

該病毒主要通過釣魚郵件、網(wǎng)頁掛馬、瀏覽器漏洞及捆綁在破解軟件中傳播,此外還多次被發(fā)現(xiàn)通過偽裝成網(wǎng)頁亂碼及Flash播放異常,誘導(dǎo)用戶下載“字體更新”和“Flash“程序,該病毒截至目前尚未發(fā)現(xiàn)具有自動網(wǎng)絡(luò)傳播感染能力。

4. Satan

撒旦(Satan)勒索病毒首次出現(xiàn)2017年1月份,Satan病毒的開發(fā)者通過網(wǎng)站(已關(guān)閉)允許用戶生成自己的Satan變種,并且提供CHM和帶有宏腳本的WORD文檔下載器的生成腳本。截至2018年6月,Satan已更新至第四個大版本(其中有3個大版本是最近半年更新的),加密后綴從.stn變?yōu)?dbger,贖金也從0.1個比特幣一路上漲至1個比特幣,并聲稱超過三天不付贖金就不會再幫助用戶解密文件。

傳播上除RDP遠(yuǎn)程爆破、“永恒之藍(lán)“外,還利用了Weblogic WLS 組件漏洞(CVE-2017-10271)、Tomcat web管理后臺弱口令爆破、Put任意上傳文件漏洞、JBoss反序列化漏洞(CVE-2017-12149)等一系列Web服務(wù)器漏洞,主要針對服務(wù)器的數(shù)據(jù)庫文件進(jìn)行加密,非常具有針對性。

三. 拒絕勒索病毒的技巧

提醒各位個人用戶及企業(yè)內(nèi)網(wǎng)、服務(wù)器管理員養(yǎng)成良好的安全習(xí)慣,提高風(fēng)險防范意識,并正確使用安全軟件,避免勒索病毒給我們的工作和生活造成嚴(yán)重影響或重大損失:

(1)避免弱口令,弱口令是目前主機(jī)安全第一大安全隱患,應(yīng)力避。建議登錄口令盡量采用大小寫、字母、數(shù)字、特殊符號混合的組合結(jié)構(gòu),且口令位數(shù)應(yīng)足夠長,并在登陸安全策略里限制登錄失敗次數(shù),定期更換登錄口令。

(2)多臺機(jī)器不使用相同或相似的口令。

(3)重要資料定期隔離備份。

(4)定期檢測系統(tǒng)漏洞并修復(fù),及時更新Flash、Java、以及一系列Web服務(wù)程序,打齊安全補(bǔ)丁。

(5)共享文件夾設(shè)置訪問權(quán)限管理,盡量采用云協(xié)作或內(nèi)部搭建的wiki系統(tǒng)實現(xiàn)資料共享。

(6)如非需要,盡量關(guān)閉3389、445、139、135等不用的高危端口,禁用Office宏。

(7)不要點擊陌生鏈接、來源不明的郵件附件,打開前使用安全掃描,確認(rèn)安全性,盡量從軟件管家或官網(wǎng)等可信渠道下載軟件。

(8)安裝專業(yè)的安全防護(hù)軟件,保持監(jiān)控開啟,并經(jīng)常更新病毒庫。

(9)對于安全軟件報毒的程序,特別是輔助、破解類軟件不要主觀覺得是誤報,盡量上傳至VT等在線掃描引擎查下報毒情況。

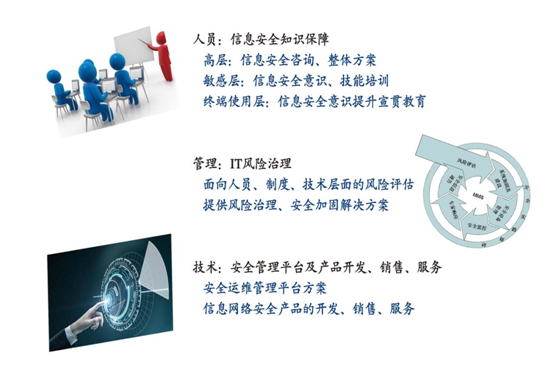

江蘇國駿信息科技有限公司在信息網(wǎng)絡(luò)安全、運維平臺建設(shè)、動漫設(shè)計、軟件研發(fā)、數(shù)據(jù)中心領(lǐng)域具備十多年的行業(yè)沉淀。公司遵循信息安全整體性的IATF模型,從“人員素養(yǎng)”、“制度流程”、“技術(shù)產(chǎn)品”三個視角提供全面、可信的方案,業(yè)務(wù)涵蓋咨詢、評估、規(guī)劃、管控、建設(shè)、培訓(xùn)等。

江蘇國駿信息科技有限公司——全面可信的信息安全服務(wù)商。