研究人員在 OpenEMR 中發現了三個獨立的漏洞,OpenEMR是一種用于電子健康記錄和醫療實踐管理的開源軟件。

Sonar的清潔代碼專家周三發布了一份 關于安全研究員 Dennis Brinkrolf 發現的漏洞的建議。

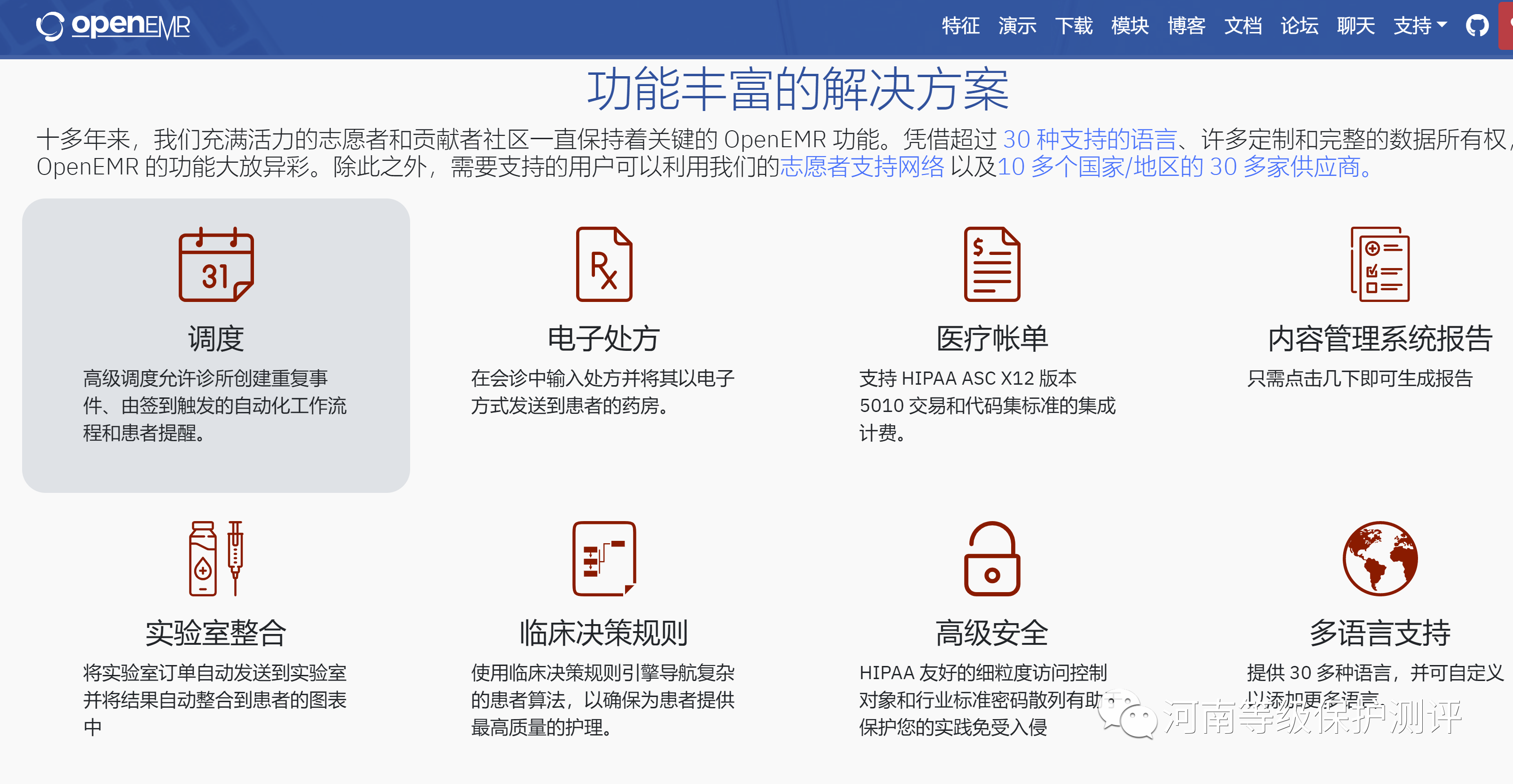

OpenEMR 是用于電子健康記錄和醫療實踐管理的最流行的開源軟件。它在全球范圍內用于管理敏感的患者數據,包括有關藥物、實驗室值和疾病的信息。患者使用 OpenEMR 安排預約、與醫生溝通以及支付在線發票。具體來說,在當前大流行的動蕩時期,這是高度敏感的數據,保護它是每個人都關心的問題。 在對流行的 Web 應用程序進行安全研究期間,我們在 OpenEMR 中發現了多個代碼漏洞。這些漏洞的組合允許遠程攻擊者在任何 OpenEMR 服務器上執行任意系統命令并竊取敏感的患者數據。在最壞的情況下,它們可能會危及整個關鍵基礎設施。 我們的 SAST 引擎發現了兩個代碼漏洞,它們結合起來導致未經身份驗證的遠程代碼執行。這篇博文分析了漏洞的技術原因、它們的影響以及如何在您的代碼中防止它們。 影響 在 OpenEMR 中發現了以下漏洞:

未經身份驗證的遠程攻擊者可以鏈接這些漏洞,以在運行低于 7.0.0 的 OpenEMR 版本的服務器上執行代碼。 |

“在我們對流行的 Web 應用程序進行安全研究期間,我們在 OpenEMR 中發現了幾個代碼漏洞,”Brinkrolf 寫道。

“這些漏洞的組合允許遠程攻擊者在任何 OpenEMR 服務器上執行任意系統命令并竊取敏感的患者數據。在最壞的情況下,他們可能會危及整個關鍵基礎設施。”

這位安全專家解釋說,該公司的靜態應用程序安全測試 (SAST) 引擎發現這三個漏洞中的兩個結合起來可能導致未經身份驗證的遠程代碼執行 (RCE)。

“總而言之,攻擊者可以使用反射的 XSS,上傳 PHP 文件 [...] 然后通過本地文件包含使用路徑遍歷來執行 PHP 文件。需要幾次嘗試才能找出合適的 Unix 時間戳,但最終會導致遠程代碼執行。”

至于第三個漏洞,它允許攻擊者以某種方式配置 OpenEMR 以最終竊取用戶數據。

“換句話說,如果 OpenEMR 設置正確,未經身份驗證的攻擊者可以通過流氓 MySQL 服務器從 OpenEMR 實例讀取證書、密碼、令牌和備份等文件,”Brinkrolf 解釋說。

這位安全研究人員補充說,Sonar 于 2022 年 10 月 24 日向 OpenEMR 維護人員報告了所有問題,后者隨后發布了版本 7.0.0 的補丁,并在 7 天后修復了所有三個漏洞。

“如果您使用的是 OpenEMR,我們強烈建議您更新到上述固定版本,”Sonar 帖子總結道。“我們要感謝 OpenEMR 團隊的專業快速響應和補丁。”

在 Project Insecurity 的研究人員發現 OpenEMR 中的 20 多個缺陷(現已修復)后近五年,修補的漏洞出現了。

文章來源:河南等級保護測評