Bleeping Computer 網站披露,攻擊者在一系列網絡釣魚攻擊中濫用 Snapchat 和美國運通網站上的開放重定向,以期竊取受害者 Microsoft 365 憑證。

據悉,開放式重定向作為 Web 應用程序的弱點,允許威脅者使用受信任網站的域名作為臨時登陸頁面,以簡化網絡釣魚攻擊。

在以往的網絡攻擊案例中,重定向一般被用來將目標重定向到惡意網站,使其感染惡意軟件或誘使其交出敏感信息(如登錄憑證、財務信息、個人信息等)。

發現此次網絡攻擊的電子郵件安全公司 Inky 表示,被“操縱”的鏈接中第一個域名實際上是原網站的域名,受信任的域名(如美國運通,Snapchat)在瀏覽者被轉到惡意網站之前,充當了一個臨時登陸頁面。

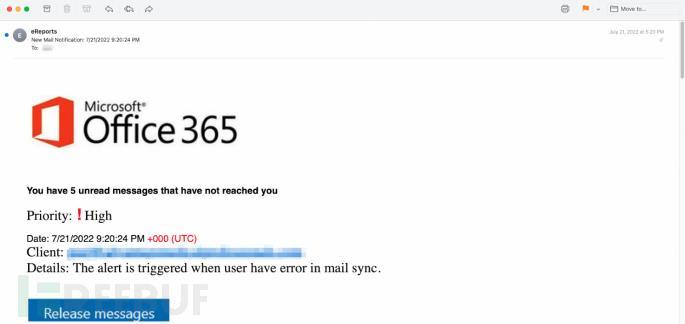

冒充 Microsoft (Inky) 的網絡釣魚電子郵件

據 Inky 研究人員稱,在兩個半月內,從谷歌和微軟 365 劫持的 6812 封釣魚郵件中使用了 Snapchat 的開放重定向,這些電子郵件冒充 Microsoft、DocuSign 和 FedEx,并將收件人重定向到旨在獲取 Microsoft 憑據的登錄頁面。

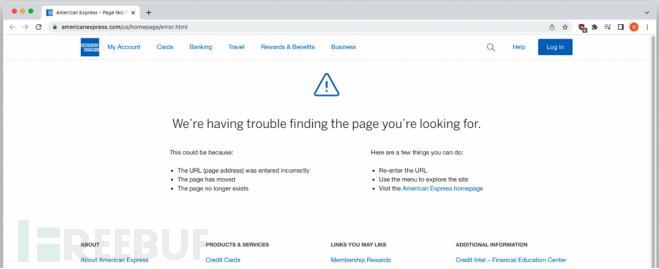

值得一提的是,一年前(2021 年 8 月 4 日),研究人員已經通過開放平臺 Bug Bounty 將 Snapchat 漏洞報告給了其所屬公司,但目前開放的重定向還沒有修補。美國運通的開放式重定向在 7 月下旬被利用了幾天后,很快就打上了補丁,新的嘗試攻擊目前會鏈接到美國運通的一個錯誤頁面上。

美國運通打開重定向的錯誤頁面 (Inky)

在漏洞問題解決之前,美國運通的開放重定向被用于 2029 封使用微軟 Office 365 誘餌的釣魚郵件中,這些郵件從剛注冊的域名發出,旨在將潛在的受害者引向微軟憑證采集網站。

另外,Inky 表示,攻擊者在利用 Snapchat 和美國運通的漏洞過程中,將個人身份信息 (PII) 插入到 URL 中,以便可以為個別受害者即時定制惡意登錄頁面。以上兩種情況,插入都是通過將其轉換為 Base 64 編碼來偽裝的,使其看起來像一堆隨機字符。

為防范此類網絡攻擊,Inky 建議用戶在收到電子郵件后,仔細檢查“url=”、“redirect=”、“xternal-link”或“proxy”字符串或電子郵件中嵌入的 URL 中,是否多次出現“HTTP”可能顯示指示的重定向。

另外,強烈建議網站所有者實施外部重定向免責聲明。